DDOS防御

-

- 深入探究网络钓鱼攻击的世界

- 网络钓鱼攻击是数字钓鱼活动。黑客不使用蠕虫,而是使用精心制作的诱饵(电子邮件、短信、社交媒体帖子)来诱骗您上钩。只需点击一下或提交...

2025-04-03 -

- 揭秘暴力攻击:技术与对策

- 在上一篇文章中,我们了解了暴力攻击的工作原理。现在,让我们探索具体的对策,以加强我们的防御能力,并使破解尝试尽可能困难。阻止暴力攻...

2025-04-03 -

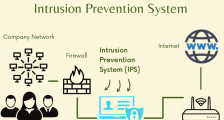

- 网络防御工具:入侵防御系统(IPS)

- IPS 与 IDS 的区别在于,它可以通过在网络各个位置的路由器 交换机上设置过滤标准来配置,以阻止潜在威胁。IPS 系统实时监控流量,丢弃...

2025-03-27 -

- 网络防御工具:数据包过滤器/防火墙,应用程序网关

- 过滤器这个术语是指管理员配置的一组规则,用于检查数据包并执行匹配操作,例如,让数据包通过、丢弃数据包、丢弃数据包并通过 ICMP 消息...

2025-03-27 -

- 如何建立DDoS攻击的预警机制

- 建立可靠的DDoS攻击的预警机制是实现有效DDoS攻击防御的重要步骤。本文将与您分享建立DDoS攻击预警机制的方法。1、DDoS攻击预警机制的组成...

2025-03-20 -

- 如何维护和更新DDoS攻击抵御策略

- 要维护可靠的第 7 层 DDoS 防御,需要持续监控最新的趋势和技术。攻击者不断地混用攻击模式,利用新的工具和漏洞。为了积极主动地应对...

2025-03-16 -

- DDoS攻击后恢复与攻击分析

- 在防御应用层(第 7 层)DDoS 攻击时,攻击后阶段对于强化未来的防御措施和了 解对手非常关键。这涉及到两个关键步骤:分析攻击模式,...

2025-03-16 -

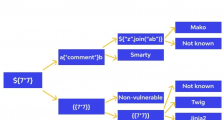

- 服务器端模板注入——SSTI 漏洞

- 介绍几乎任何软件开发或其他相关元素都落入了网络漏洞的陷阱。用于服务器端 HTML 代码管理的模板就是其中之一。针对服务器端模板的攻击被...

2025-03-09 -

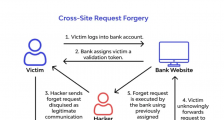

- 什么是跨站请求伪造CSRF | 保护的示例和方法

- 那些希望全面保护资源免受网络漏洞攻击的组织必须更新其知识并熟悉所有现有类型。CSRF 是本文中大量讨论的内容。什么是 CSRF 攻击?XSS...

2025-03-09 -

- 什么是电子邮件欺骗?原理、原因以及避免方法

- 电子邮件欺骗定义电子邮件欺骗是一种威胁,涉及使用虚假发件人地址发送电子邮件。电子邮件协议本身无法验证电子邮件的来源。因此,垃圾邮件...

2025-02-28 -

- 什么是特洛伊木马病毒?最常见的木马恶意软件类型

- 特洛伊木马病毒是一种伪装成合法程序下载到计算机上的恶意软件。这种传播方式通常是攻击者利用社会工程学将恶意代码隐藏在合法软件中,试图...

2025-02-28 -

- 通过联合部署DDoS高防和WAF提升网站防护能力

- 如果您的网站遭受的攻击既有流量型攻击,又混杂精巧的Web应用层攻击时(例如SQL注入、跨站脚本攻击、命令注入等)时,推荐您组合使用阿里云...

2025-02-21 -

- 配置阿里云DDoS高防后如何获取真实的请求来源IP

- 业务接入阿里云DDoS高防后,到达源站的所有业务流量都由DDoS高防转发,源站服务器通常可以通过解析回源请求中的X-Forwarded-For记录或者安...

2025-02-21 -

- “Rapid Reset” DDoS 攻击袭击 HTTP/2 Web 服务器

- HTTP 2 协议中被称为Rapid Reset的漏洞导致近几个月来网络服务器遭受创纪录的 DDoS 攻击。谷歌、AWS 和 Cloudflare 今天联合披露了...

2025-02-15 -

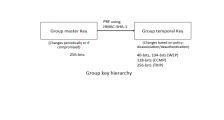

- 加密的类型、方法和用例

- 加密会扰乱数据,使没有解密密钥的人无法读取。正确使用加密可保护机密性,并大大降低成功的网络安全攻击造成的潜在损害。由于加密类型的使...

2025-02-15